1、我們在之前一篇一篇介紹了如何解析Android中編譯之后的所有文件格式編譯so安卓版,所有的工作都完成了編譯so安卓版,這里我們就來做個總結,我們為什么。

2、TracerPid 安卓源碼+內核修改編譯修改內核調試標志繞過反調試編譯libcso過time函數反調試經過多方實踐和總結,最。

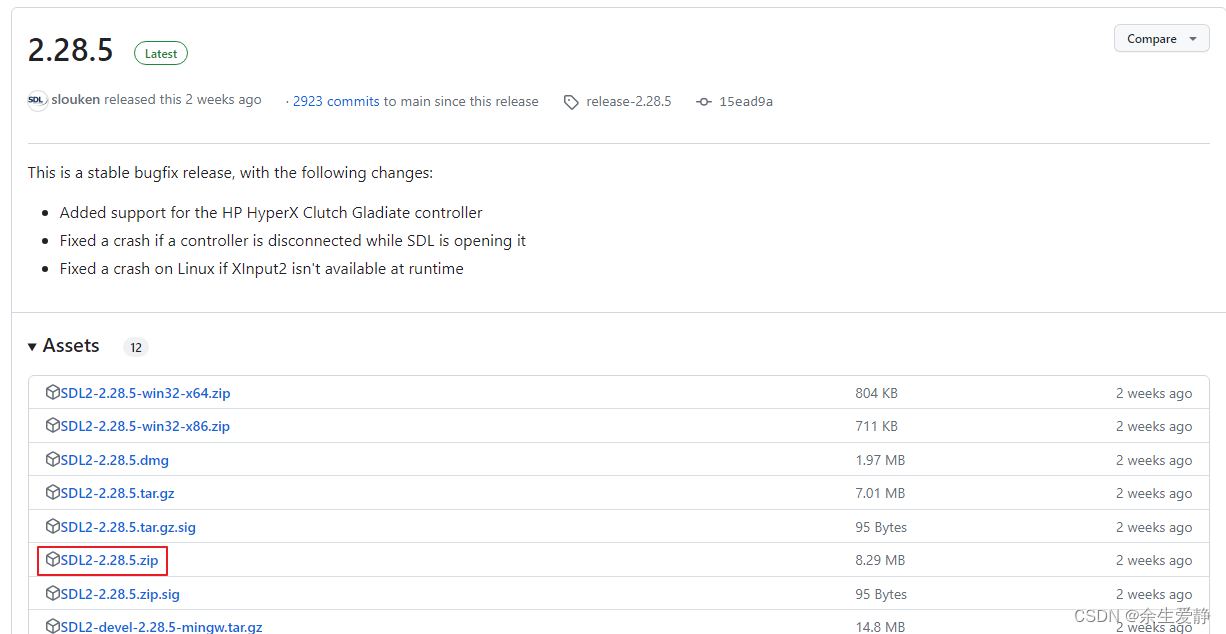

3、文件so 文件等,一步步操作即可可是最終編譯時出錯啦編譯so安卓版!Messages 窗口彈出一件令我苦笑不得的錯誤提示這你敢信?花樣。

4、jniLibs$ANDROID_ABI編譯運行,獲取so上述工作做好之后,直接編譯運行,同時會生成4個so文件,我們取手機運行時對應使用。

5、主要從安卓so庫的安全風險角度分享一下我的經驗和思路1有攻擊面這是最先要確認的一個點,雖然理論上說任何程序都有攻擊。

6、6 本章小結504本文摘自Frida Android SO逆向深入實踐,獲出版社和作者授權發。

7、簡單說,它是系統在編譯 so 時自動生成的某個函數的別名,這個函數在源碼中本來有易理解的名稱,但在編譯時編譯器給它生成了一。

8、所以本文章首先討論多種注入方式,并給出開源的面具模塊供大家編譯使用,注入自己開發的so,或者是調用成品庫,進行hook以及高。

9、2017年10月17日??安卓so文件反編譯工具Android reverse engineering So file decompile tool相關搜索安卓so文件反編譯 系統自動生成,下載前可以參看下載內容下載。

標簽: 編譯so安卓版